ADMINISTRACIÓN DE LOS RIESGOS TECNOLÓGICOSCómo implementar la administración de riesgos tecnológicos de las TICS, sin impactar los servicios que reciben los usuarios Gestión de Servicios/Gerencia de Riesgos

Luis Daniel Douaihi Director Estratégico de Stratege Consultores C.A Administración de riesgos tecnológicosDebido al gran aumento de la aplicación del concepto de gestión de riesgos en la seguridad informática, así como el impacto que ello implica en el despacho de los servicios de tecnologías de información y comunicaciones (TICs), se ha realizado una investigación documental que persigue explorar algunos pasos fundamentales para una correcta aplicación tomando en cuenta el adecuado proceso de manejo de los cambios, la interacción con la gente y las organizaciones de servicio.

El artículo se estructura con un breve recuento de los acontecimientos históricos que impulsan el desarrollo de seguridad informática y la administración de riesgos tecnológicos, la implementación de cambios, el dimensionamiento de los mismos, las variables a ser tomadas en cuenta durante los cambios asociados a la administración de riesgos y finalmente la participación de organizaciones de servicio al cliente y los usuarios en la administración del riesgo tecnológico y los usuarios. El aumento de la implementación de la seguridad informática Durante los últimos años y a raíz del atentado a las torres del World Trade Center en Nueva York, se inicio en el mundo una ola o tendencia de aseguramiento de los sistemas de información, asi mismo, otro puntal en este desarrollo desenfrenado fue el caso de las estafas y escándalos financieros en EEUU durante finales de los años 90 e inicios de la pasada década, que trajo como consecuencia la implementación de la Ley Sarbanes Oaxley, también conocida como SOX en la legislación estadounidense.

Esto motivo a las empresas ha invertir fuertes sumas de dinero en función a proteger a sus sistemas de probables ataques que afecten la plataforma tecnológica y pongan en riesgo las operaciones. Sin embargo, en muchas ocasiones el administrar los riesgos tecnológicos de las Tecnologías de Información y Comunicaciones (TIC) afecta la razón de ser de los mismos, que no es otra cosa que prestar servicios de soporte a los procesos medulares de las organizaciones para ser más eficientes y productivas sus operaciones. ¿Cuales acontecimientos impulsaron la filosofia de gestión de riesgos informáticos?Ataque al World Trade CenterEl 11 de septiembre de 2001, el mundo recibió una noticia impactante, las torres del World Trade Center se desplomaban como consecuencia de un ataque terrorista según información proporcionada por el gobierno norteamericano. Las consecuencias de este suceso impactaron la visión sobre la seguridad en todos los ámbitos. La vulnerabilidad puesta en evidencia tras el ataque no solo del Estado norteamericano, sino también de empresas y organizaciones publicas; hizo voltear la mirada sobre como se administraba el riesgo en cada área de las organizaciones, lo que no dejaba por fuera a las TICs, las grandes perdidas de información de cientos de empresas allí radicadas era un ejemplo claro de ello.

Implementación de la Ley Sarbanes–Oxley La Ley Sarbanes–Oxley, es una importante regulación surgida después de los escándalos financieros en Estados Unidos, a inicios la pasada década.Su nombre se debe a sus propulsores, el diputado Michael G. Oxley y el Senador Paul S. Sarbanes del congreso estadounidense.

La Ley SOX es la respuesta a una serie de escándalos corporativos que afectaron a empresas estadounidenses a finales del 2001, tales como el caso de la Enron, que se tradujeron en quiebras, fraudes y otros manejos administrativos no apropiados, que mermaron la confianza de los inversionistas respecto de la información financiera emitida por las empresas. En Julio de 2002, fue aprobada por el gobierno de Estados Unidos la ley Sarbanes-Oxley o SOX como comúnmente se le llama y actúa como mecanismo para aplicar de forma más rígida controles a las empresas sobre sus estados financieros. El texto legal abarca temas como el buen gobierno corporativo, la responsabilidad de los administradores, la transparencia, y otras importantes limitaciones al trabajo de los auditores, así como controles a todos los procesos que soportan la emisión de reportes financieros de las empresas, lo que incluye las TICs. La ley es estadounidense, pero es aplicable a todas las empresas que están registradas en la New York Stock Exchange (NYSE) y la National Association of Securities Dealers by Automatic Quotation, conocida como NASDAQ, y bajo la supervisión de la Securities and Exchange Commission (SEC). Por lo tanto, rige para todas las empresas extranjeras que cotizan en dichas bolsas de valores, incluyendo a la casa matriz, las subsidiarias y afiliadas. La implementación de SOX trajo como consecuencia el aumento de los controles de seguridad informática y la profundización de los conceptos de administración de riesgos tecnológicos. Administración de riesgos tecnológicos y seguridad informaticaLa Seguridad Informática un proceso en pleno desarrollo La seguridad informática o de la información como también se le conoce, está referida a la protección necesaria para resguardar las informaciones o datos de las empresas o personas. Es el concepto aplicable tanto a informaciones corporativas y personales. Entendemos por información todo dato y contenido que posea valor para alguna organización. Esta información puede estar disponible o no de acuerdo a los criterios de cada organización y es clasificada de acuerdo a su confidencialidad de acuerdo al impacto que tenga dentro de los procesos de la organización.

En Latinoamérica la inversión en materia de seguridad informática va en crecimiento, no escapando a la tendencia global de inversión en el área. Para el año 2005 según artículo publicado en el Diario El Clarín de Argentina, que hacia referencia a una encuesta realizada por IBM y Cisco System, realizada a 203 directores de tecnología y jefes de seguridad, indicaba que la inversión era aún poca, representando un 14.5% del total de la inversión en materia de TICs de las organizaciones lo que contrastaba con Europa y EEUU donde la inversión significaba un 25% del gasto en TICs. Sin embargo, estas cifras van en aumento, otra encuesta realizada por Trends Consulting y Segurinfo en 2007, indica que en Argentina las cifras de inversión en materia de seguridad aumentaron con relación a años anteriores. El mercado de TICs presenta un volumen de 3.175 millones de dólares, de ese total 88.4 millones corresponden a Seguridad Informática. Un importante aumento, en comparación al año anterior que registró un gasto en seguridad de 69.8 millones. En general, se puede evidenciar que el crecimiento de las inversiones en esta materia va en aumento de la mano con las tendencias mundiales. Ahora bien, ¿cómo afecta este aumento de inversión y focalización de las organizaciones en materia de seguridad de la información a los procesos esenciales que las TICs prestan a las organizaciones?. El excesivo control de la seguridad informática puede afectar también las operaciones de las organizaciones y generar retrasos y pérdida de eficiencia a procesos que se soportan en TICs para precisamente aumentar su rendimiento y productividad. No debemos olvidar que las TICs son un servicio que aporta mejoras significativas a la productividad de las organizaciones y es precisamente por ello que, su crecimiento va en aumento continuo desde hace décadas. Esto también es una tendencia en Venezuela y el resto de Latinoamérica Gestión de Riesgos TecnológicosEl Proceso de Administración de Riesgos Tecnológicos

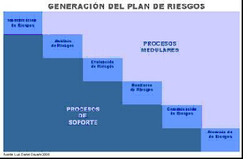

El proceso de administración de riesgos tecnológicos conlleva a identificar los riesgos potenciales en la infraestructura de TIC que sirve a las organizaciones. Una vez identificados son inventariados y analizados de acuerdo a su impacto potencial en los procesos del negocio a los que sirven y la manera como afectan. Posterior a ello, se evalúan, se monitorean, se comunican y se atienden (Ver figura 1 Generación de Plan de riesgos). La búsqueda de la administración de riesgos tecnológicos es evitar que por hechos derivados del uso de la tecnología se produzcan pérdidas económicas, impacto social, daño ambiental o afectación de las operaciones.

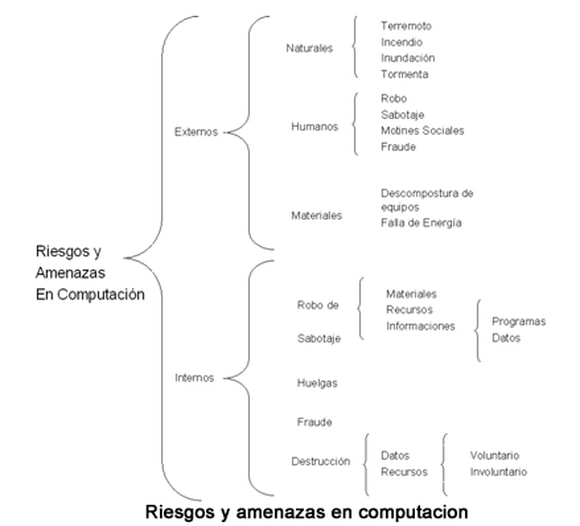

Los principales riesgos asociados a TICs están identificados en dos distintos orígenes: internos y externos. Ver figura 2 .

Como derivación de ejecutar cada actividad fundamental de la administración de riesgos tecnológicos, se lleva a cabo la toma de decisiones, que conllevan al establecimiento de controles, nuevos procesos, procedimientos de trabajo; que buscan mitigar, eliminar o transferir los riesgos identificados.

Se tiene que tomar en cuenta además que los riesgos vienen asociados al grado de dependencia tecnológica que poseen las organizaciones y, esto fundamentalmente se asocia a los procesos naturales de desarrollo tecnológico y al posicionamiento del factor tecnología en las organizaciones. En la figura siguiente (Figura 3) podemos apreciar que la vulnerabilidad de las organizaciones aumenta en la medida que también aumenta la dependencia tecnológica y el tiempo avanza. Esto incrementa los niveles de riesgos por los factores ya mencionados. Es por ello que la administración de riesgos tecnológicos debe ser muy cuidadosa en la implementación de planes y procesos que resguarden la información derivada de los sistemas de información en detrimento de las facilidades de los usuarios de acceder a ella. Medidas de control de riesgos y la percepción de los usuarios de TICSMLa complementación de cambios en las organizaciones, debe seguir un adecuado proceso de Manejo del Cambio, Un aspecto fundamental a tomar en cuenta es una adecuada administración de cambios. De acuerdo a las mejores practicas incluidas en ITIL © (Information Technology Infraestructura Library), esta dependerá de la precisión de los elementos de infraestructura para asegurar que, el análisis de impacto es realizado y conocido para ejecutar los cambios. Por lo tanto existe una estrecha relación entre Administración de Configuración, Administración de Liberaciones y Administración de Cambios. Los detalles del proceso de Administración de Cambios será documentada en los Acuerdos de Niveles de Servicio (SLA), para asegurar que los usuarios conocen el procedimiento para las solicitudes de cambios y son tiempos planeados para la implementación de los cambios tomando en cuenta el impacto. Es decir, que deben adecuadamente ser comunicados los cambios que se implementen en los servicios de TICs, así sean derivados de la identificación de los riesgos tecnológicos y la necesidad de afrontarlos (mitigarlos, eliminarlos o transferirlos). Cambios en tres

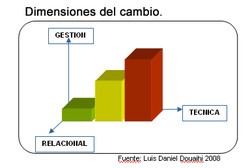

Es importante dimensionar los cambios a implementar para afrontar los riesgos tecnológicos identificados, en este sentido podemos identificar tres dimensiones (Figura 4) en un proceso de cambio:

· La técnica · De gestión · La relacional La primera se refiere a los aspectos tecnológicos del cambio (redefinición de parámetros, incorporación de variables nuevas, desarrollo de mecanismos, etc.); la segunda apunta a los criterios de administración del trabajo en el nuevo escenario (toma de decisiones, manejo de recursos, negociación de prioridades, etc.), y la tercera incluye las nuevas condiciones de las relaciones que deben consolidarse para sostener a las dos anteriores en el tiempo. Es decir, el impacto que ocasionará a la organización desde el punto de vista perceptivo Existen diferencias culturales en la percepción de los cambios, esto de alguna manera debe ser considerado a la hora de implementar dichos cambios, no deben ser aplicados como métodos puros derivados de la práctica o teoría utilizada en otras partes. Según Foro Help Desk, en su artículo “Las dimensiones de un proceso de cambio” publicado en su sitio Web www.foro-helpdesk.com, se señala que “existen diferencias marcadas en las organizaciones con impronta cultural sajona, oriental o latina. Esas dimensiones adquieren valoraciones diferentes entre sus integrantes. Las dimensiones “técnica” y “de gestión” son relevantes en los entornos de origen anglo sajón, las dimensiones “técnica” y “relacional” son equitativamente privilegiadas en los escenarios orientales, mientras que en las culturas latinas la dimensión “relacional” es con frecuencia más jerarquizada que la “técnica” y la “de gestión”. Durante el l Seminario Web de Foro Help Desk “Mejores Prácticas de Seguridad de la Información" efectuado el día 8 de Septiembre de 2005. Un participante formuló la siguiente pregunta:

“¿No es cierto que la implementación de Políticas y Procedimientos hace que las organizaciones sean más burocráticas? ¿esto se puede mejorar a mediano plazo?” Jorge Bernardo (CEO de Kwell S.A), un reconocido experto argentino en temas relacionados a la seguridad de la información. egresado de la Universidad Tecnológica Nacional de Argentina como ingeniero en electrónica y con postgrado en Ingeniería de Sistemas de la Universidad Nacional de Buenos Aires, respondió lo siguiente: “El exceso de normas y procedimientos hace que las organizaciones sean más burocráticas, el tema es ser ordenados, el caos de no tener políticas es equivalente al de tener muchas y que superpongan y anulen u opongan. No hace falta tener muchas, hace falta tener pocas, concretas y eficientes, y que todo el mundo las cumpla a rajatabla.” Tanto la pregunta como la respuesta son relativas a la implementación de controles o procedimientos como factor discordante y que afecta tanto la productividad como la percepción de los usuarios de TICs. Ambas reflejan claramente una usual situación en las organizaciones que aplican controles para administrar riesgos y que proviene de la percepción de la comunidad de usuarios que en ocasiones deben incorporar a sus actividades rutinarias procesos nuevos para requerir servicios, tales como formatos con aprobaciones, tiempos de espera, restricciones de usos y otra serie de medidas consecuentes de los controles implementados. El problema en sí mismo, no se origina con la implementación de dichos controles sino en como se maneja su implementación de cara a los usuarios. Pues en ocasiones las organizaciones responsables de la administración de las TICs olvidan el concepto fundamental que da origen a su existencia en las organizaciones, la prestación de servicios tecnológicos que aumenten la productividad, faciliten las tareas del trabajador, mejoren el flujo de comunicación y disponibilidad de los servicios. Cómo por lo general las actividades de control y administración de riesgos de TICs están focalizadas en la infraestructura y los sistemas de información, las organizaciones encargadas del servicio a los usuarios no son involucrados para el análisis del impacto que conllevara la aplicación de controles. Al no ser de esta manera, la organización que posee mayor experiencia en lo que a los usuarios se refiere y lo que requieren, deja de aportar ese conocimiento importante, traduciéndose en incomodidades de parte de los usuarios de los servicios de TICs una vez implementados los cambios, inclusive de la misma dirección que aprueba los recursos para la aplicación de la administración de los riesgos. Usualmente se generan quejas como aumento de la burocracia en él tramite de requerimientos, perdida de facilidades en el uso de los servicios, entre otros. Administrar riesgos supone una dinámica de cambios¿Qué hacer para minimizar el impacto en el servicio ocasionado por la aplicación de los cambios? En primer lugar dimensionar el cambio y tomar en cuenta el entorno donde serán aplicados, esto incluye el factor cultural. Acciones específicas al respecto serian las siguientes:

Involucrar la variable “Gente” en la Administración del Riesgo Tecnológico. Como se puede observar en estas acciones se dirige la implementación basándose en la variable “Gente” y no resulta descabellado tomando en cuenta que las estadísticas de seguridad informática indican que el 70% de los incidentes de seguridad son de origen interno y son ocasionados por los usuarios, por desconocimiento de políticas, uso de las tecnologías y otros factores. Estas medidas de sencilla aplicación y bajo costo, permitirán fundamentalmente dos cosas

La Seguridad como filosofía debe propagarse a todos los niveles de la organización. Sabemos que desde el momento en que una empresa dispone de una conexión a Internet, corre un riesgo potencial de sufrir intentos de intrusión que muchas veces tienen consecuencias impredecibles (caídas de sistemas, robos de información, incumplimiento de niveles de servicios, pérdida de credibilidad, etc.). La Seguridad se debe entender como un “todo” organizacional, metodológico y tecnológico, no pudiéndose ya considerar como algo exclusivo del mundo informático, porque si bien los aspectos tecnológicos de la seguridad siguen siendo muy importantes en nuestras empresas, están afectados por otros factores, que si los ponderamos, podremos descubrir que , potencialmente los superan ampliamente. Es por ello que no deben ser implementados los controles sin dar un alcance real al impacto en los servicios que se derivaran de su aplicación Los servicios de TICs son hoy fundamentales en cada área de las organizaciones, y en la medida del tiempo su dependencia de uso aumentará al igual que lo harán los riesgos potenciales del uso de las mismas. Por ello el administrar riesgos es un proceso dinámico. El reto, es que los usuarios de las TICs, son humanos, la comunidad usuaria de los servicios, funcionara como variable en 2 direcciones fundamentales para quienes gerencian TICs, son considerados potenciales factores de riesgo, pero de su percepción y opiniones depende la existencia misma de las organizaciones de servicios, por tanto deben ser considerados a la hora de aplicar la administración de riesgos tecnológicos como arte y parte de los procesos. REFERENCIAS

Agencia EFE. (2005). “Preocupa la falta de seguridad informática en Latinoamérica, Un estudio de IBM y CISCO“. Diario El Clarín, Argentina. Deloitte Consultores. (2007).“Sarbanes Oaxley, FAQ”, Sitio Web Deloitte.com, Chile. http://www.deloitte.com/dtt/article/0,1002,cid%253D112807,00.html Díaz Fernanda. (2007).“Latinoamérica comienza a formar líderes en Seguridad Informática”, Sitio Web Silicon News, Argentina. http://www.siliconnews.es/es/special-report/2007/05/09/seguridad-informatica Espiñeira,Sheldon y Asociados. (2006). “Nuevos estándares para la evaluación de riesgos”, Sitio Web PC Magazine , Venezuela. http://www.pc-news.com/detalle.asp?sid=&id=10&Ida=2470 Foro Help Desk.(2005). “Preguntas y Respuestas del Seminario Web “Mejores Prácticas de Seguridad de la Información”, Sitio Web Foro Help Desk, Argentina. http://www.foro-Helpdesk.com/index.php?publicaciones_tips=1&publicacion_id=342 Foro Help Desk (2005) “ Las dimensiones de un proceso de cambio” , Sitio Web Foro Help Desk, Argentina. http://www.foro-helpdesk.com/index.php?publicaciones_white_papers=1&publicacion_id=277 Hidalgo Nuchera, Antonio. (2004). “UNA INTRODUCCIÓN A LA GESTIÓN DE RIESGOS, Sitio Web Madrid.Org, España. http://www.madrimasd.org/revista/revista23/tribuna/tribuna1.asp Nuñez Alarcón, William. (2005), “MARCO TEORÍCO DEL CONTROL DE RIESGOS”.Diplomado de Auditoria de Sistemas de Información, Universidad Nueva Esparta, Venezuela. |

|